Cyber Security: Kali Linux

Seit Frühling 2021 mache ich die Ausbildung zum Cyber Security Specialist, mit dem Ziel den eidg. Fachausweis zu erlangen. Die Schule, welche mich und meine Klassenkameraden auf die Prüfung vorbereitet, ist das Swiss Cyber Institute aus Zürich und der Unterricht findet zu 100 % online über Zoom statt.

In den letzten Monaten habe ich mich viel mit Themen, Software & Tools rund um Cyber Security & Ethical Hacking beschäftigt. Deshalb stelle ich ab sofort von Zeit zu Zeit hier im Blog ausgewählte Themen dazu vor.

Nun aber zum Hauptthema dieses Artikels: Kali Linux – das Betriebssystem für Hacking, Penetration Testing und Security Research.

Was ist Kali Linux?

Ganz einfach: Die fortschrittlichste Distribution für Penetrationstests. Kali Linux ist eine auf Debian basierende Open-Source-Linux-Distribution, die auf verschiedene Aufgaben der Informationssicherheit ausgerichtet ist, wie Penetrationstests, Sicherheitsforschung, Computerforensik und Reverse Engineering.

Installation von Kali Linux

Installiert wird das Betriebssystem vorzugsweise in einer VM (Virtual Machine). Den kostenlosen Download findet man unter kali.org. Es stehen verschiedene Varianten zum Download zur Verfügung:

- VM Dateien «Ready to use»

- ISO Datei zur manuellen Installation

- Container, welche in der Cloud betrieben werden können (zum Beispiel AWS)

- USB Live Boot System

- Kali Nethunter für (ausgewählte) Android-Geräte

- WSL (Windows Subsystem für Linux)

Für Intel-basierte Computer (Windows & macOS) kann die kostenlose Virtual Box Software verwendet werden.

Für Apple M1 / M2 Chip basierte Computer kann die kostenlose UTM oder das kommerzielle Parallels Desktop verwendet werden.

Programme und Tools

Disclaimer:

Dieser Artikel ist nur für Bildungszwecke gedacht. Alle vorgestellten Tools dürfen nicht gegen fremde Infrastruktur / Server / Webseiten eingesetzt werden.

Zu Lernzwecken wird am besten ein kostenloser Account bei tryhackme erstellt.

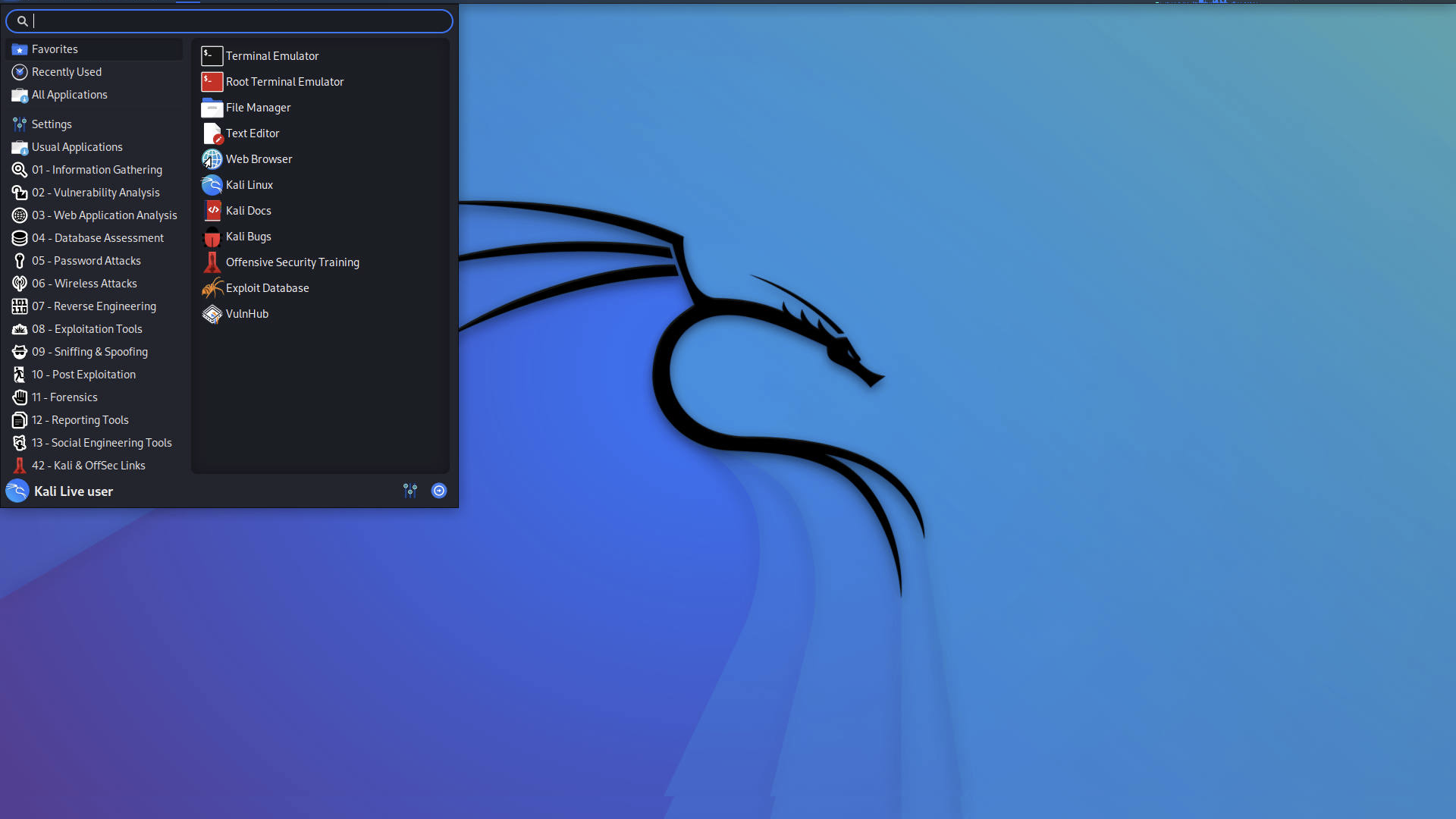

Kali Linux kommt mit vielen vorinstallierten Anwendungen. Via Command-Line können weitere Tools einfach installiert werden.

sudo apt-get install {paket-name}

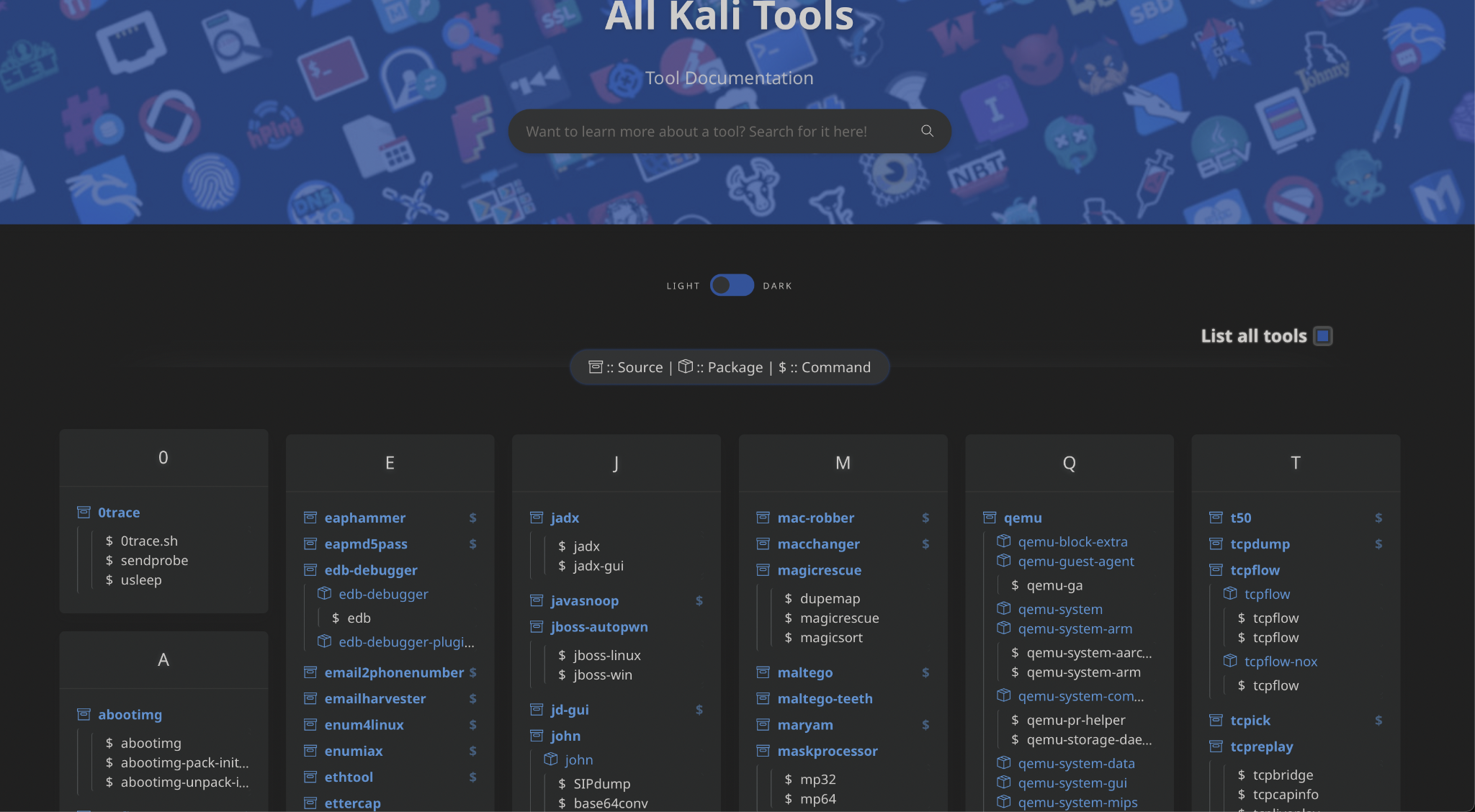

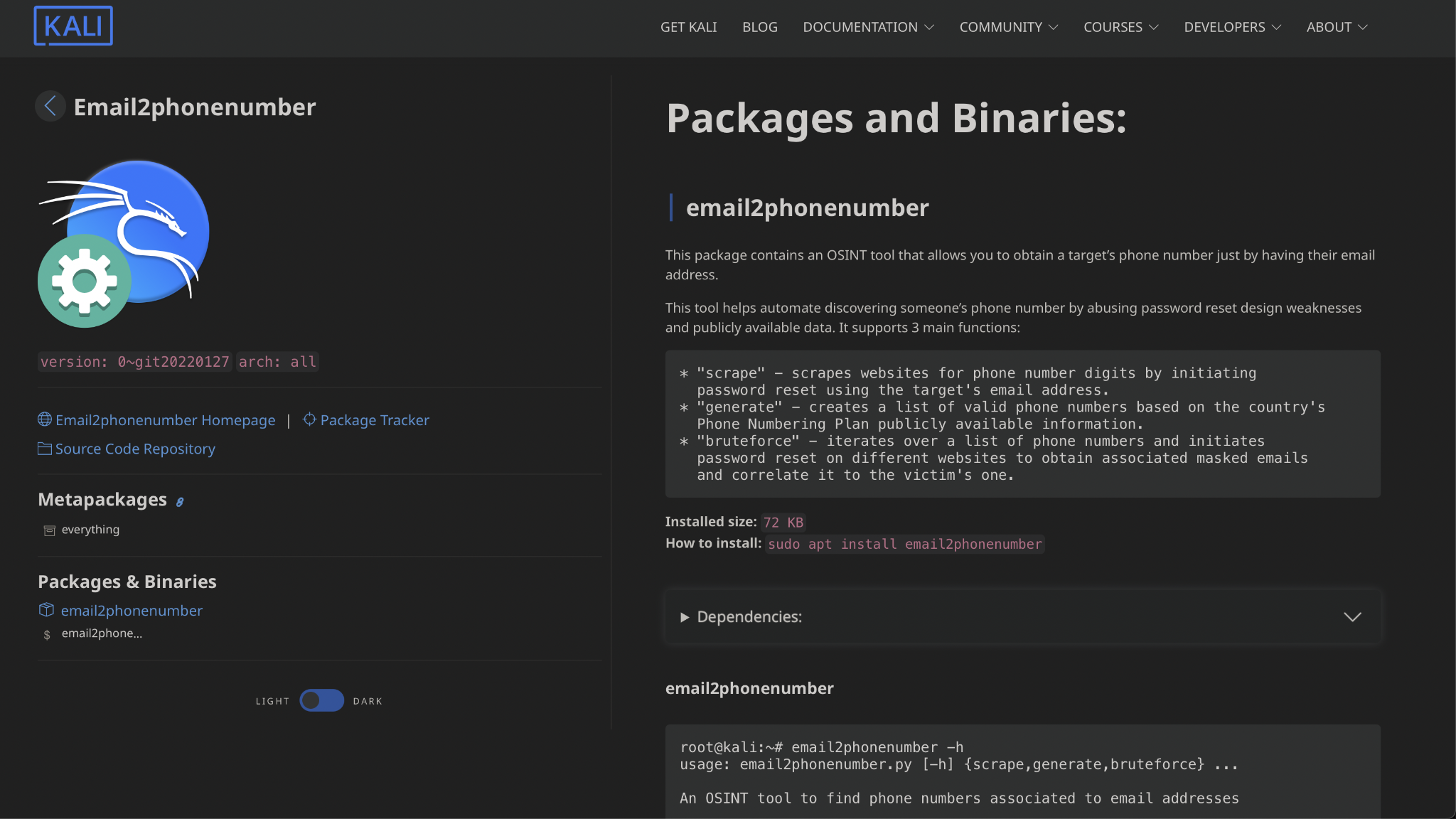

Alle verfügbaren Tools sind hier aufgelistet.

Um die Motivation zu steigern, Kali Linux einmal selbst aufsetzen und ausprobieren, stelle ich hier ein paar Tools vor, um hoffentlich das Interesse daran zu wecken und die Experimentierfreude zu steigern:

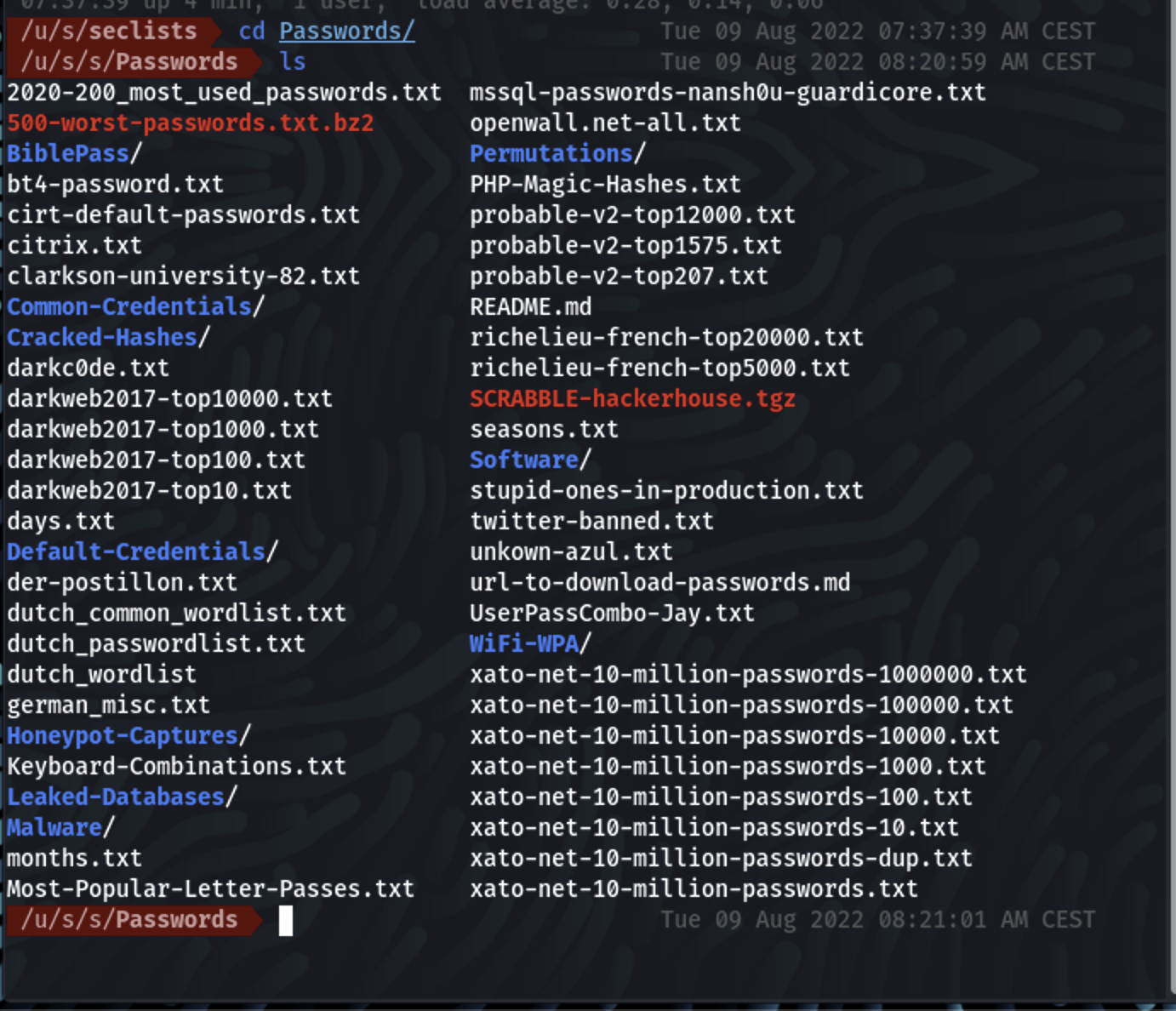

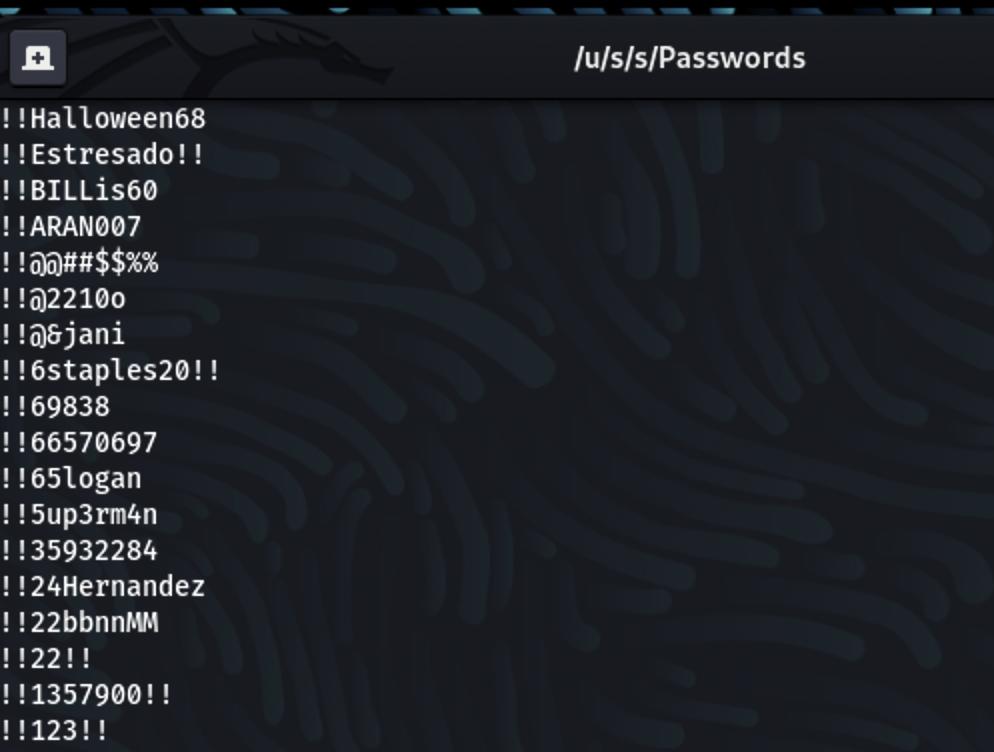

seclist

Seclist ist eine Sammlung mehrerer Arten von Sicherheitsleisten. Unter anderem Listen mit schwachen oder oft verwendeten Passwörtern.

/usr/share/seclists

├── Discovery

├── Fuzzing

├── IOCs

├── Miscellaneous

├── Passwords

├── Pattern-Matching

├── Payloads

├── Usernames

└── Web-Shells

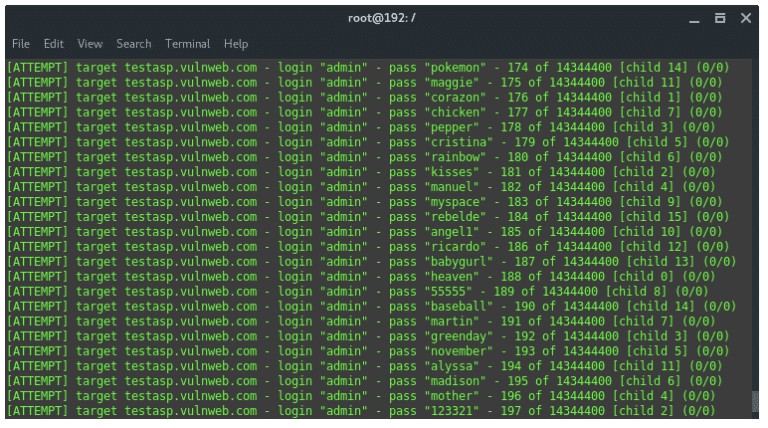

hydra

![]()

Hydra ist ein parallelisierter Login-Cracker, der zahlreiche Protokolle zum Angriff unterstützt. «hydra» sucht das korrekte das Passwort aller in «unix_passwords.txt» gespeicherten Passwörter für den User «root», um sich via «ssh» beim Server «192.168.1.123» einzuloggen.

hydra -l root -P unix_passwords.txt -t 6 ssh://192.168.1.123

Es unterstützt: Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S)-GET, HTTP(S)-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin, Rsh, SIP, SMB(NT), SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

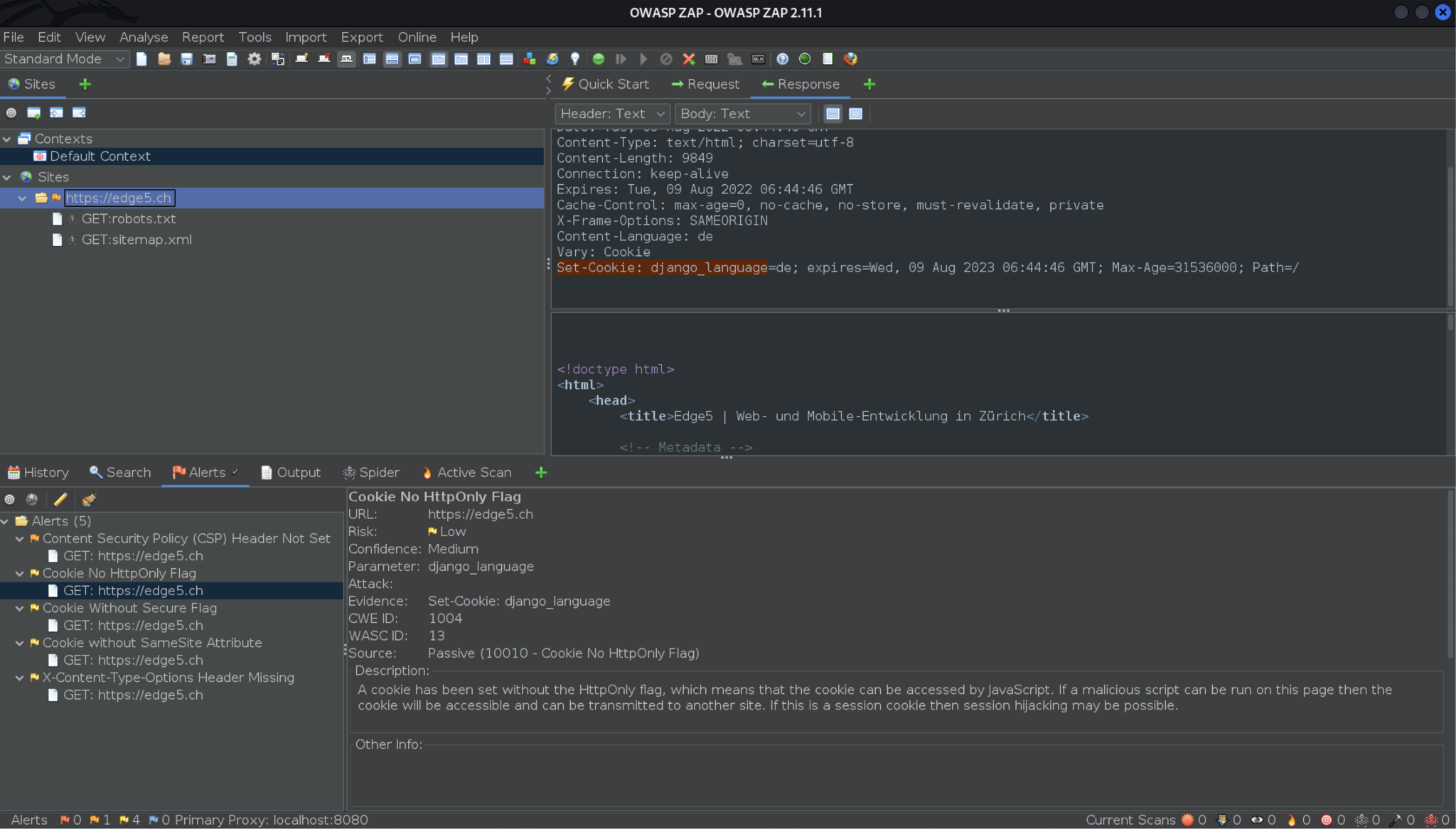

OWASP (ZAP)

![]()

Wer ist die OWASP®-Stiftung?

Das Open Web Application Security Project® (OWASP) ist eine gemeinnützige Stiftung, die sich für die Verbesserung der Sicherheit von Software einsetzt. Durch von der Gemeinschaft geführte Open-Source-Softwareprojekte, Hunderte von lokalen Ortsgruppen weltweit, Zehntausende von Mitgliedern und führende Bildungs- und Schulungskonferenzen ist die OWASP Foundation die Quelle für Entwickler und Technologen, um das Internet zu sichern.

OWASP ZAP

Die OWASP®-Stiftung bietet unter anderem die Software «OWASP ZAP» als kostenloser Download an. Die Software kann unter Linux, macOS und Windows ausgeführt werden.

Der OWASP Zed Attack Proxy (ZAP) ist ein einfach zu bedienendes integriertes Penetrationstest-Tool zum Auffinden von Schwachstellen in Webanwendungen.

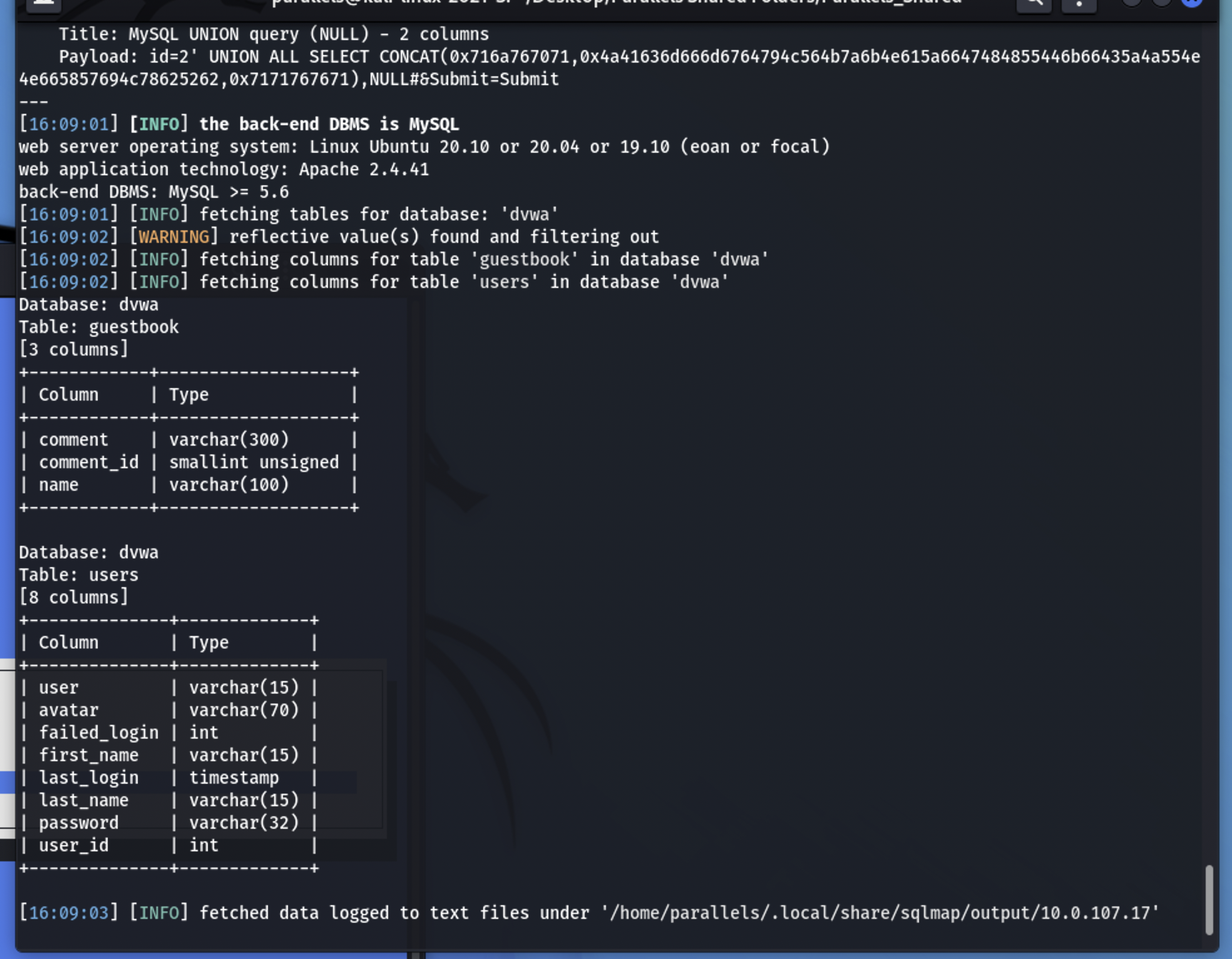

sqlmap

![]()

Ziel von sqlmap ist es, SQL-Injection-Schwachstellen in Webanwendungen zu erkennen und auszunutzen.

Die Webseite «http://192.168.1.250» ist anfällig für SQL-Injection. Mit folgendem Befehl würde «sqlmap» alle Datenbank-Einträge aus allen Tabellen der Datenbank ausgeben:

sqlmap -u "http://192.168.1.250/?p=1&forumaction=search" --batch --dump-all

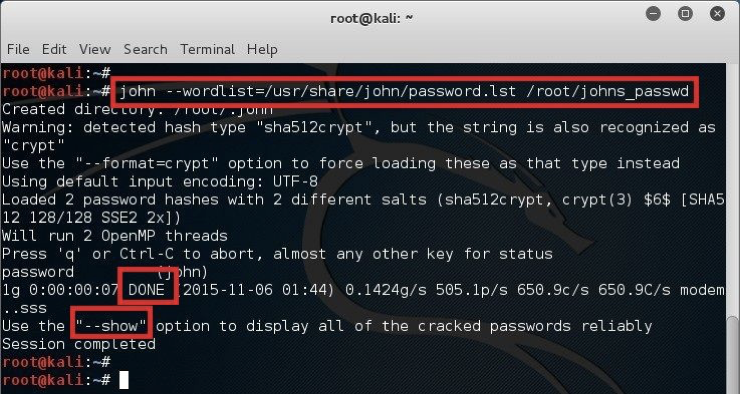

John the Ripper

![]()

John the Ripper – ein fortschrittlicher Offline-Passwortknacker, der hunderte von Hash- und Chiffre-Typen unterstützt.

Angenommen, wir können via sqlmap Daten aus der Benutzerdatenbank extrahieren, jedoch sind die Passwörter (hoffentlich) nicht als Klartext in der Datenbank gespeichert, sondern als Hash wert.

Als Erstes müssen wir herausfinden, um was für eine Art von Hash es sich handelt. Anschliessend können wir mit John the Ripper versuchen diesen zu knacken, um somit an das Klartext-Passwort zu gelangen.

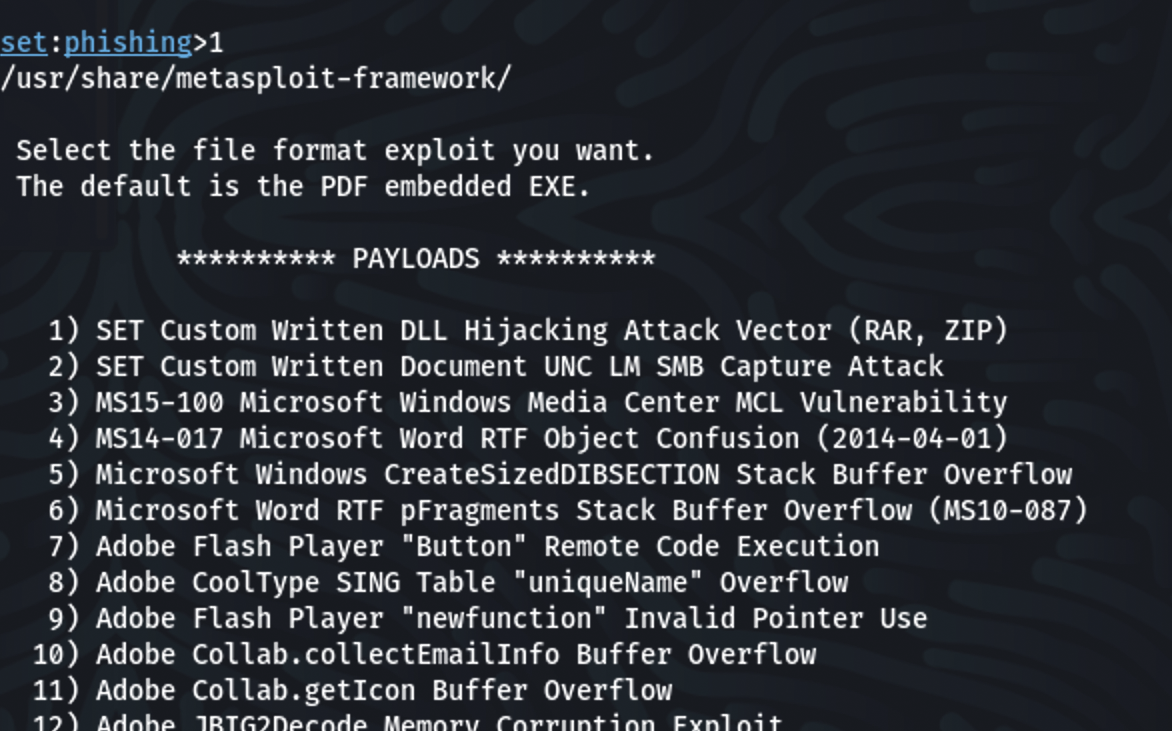

The Social-Engineer Toolkit

![]()

Die ersten Angriffe auf Firmen oder Personen finden häufig via Social-Engineering statt. Meistens mit Phishing E-Mails welche Links oder Anhänge (PDF, .exe, ...) enthalten, welche dem Hacker als Einfallstor in fremde Systeme dienen.

Um solche Anhänge mit Schadsoftware (Backdoors) zu erstellen, bietet das «The Social-Engineer Toolkit» in Kali Linux eine ganze Palette an Funktionen an.

Zum Beispiel:

- Spear-Phishing Attack Vectors

- Website Attack Vectors

- Infectious Media Generator

- Create a Payload and Listener

- Mass Mailer Attack

- Arduino-Based Attack Vector

- Wireless Access Point Attack Vector

- QRCode Generator Attack Vector

- Powershell Attack Vectors

- Third Party Modules

Falls ein Anwender in der Software einen solchen Anhang öffnet und der Code erfolgreich ausgeführt wird (sofern die Antiviren-Software den Angriff nicht erkennt), erlangt der Angreifer Zugriff auf das Zielsystem (zum Beispiel via Reverse Shell).

Der Hacker kann nun Daten vom Computer exfiltrieren, die Webcam des Opfers aktivieren und sich im Netzwerk der Firma in weitere Computer-Systeme, Server, Drucker und IoT-Systeme hacken und darin festsetzen (establish persistence).

Einem Bericht von IBM zufolge dauert es durchschnittlich 280 Tage, bis ein Datenabfluss (data breach) entdeckt und eingedämmt ist.

YouTube Channels

Um mehr über das Thema Cyber Security und Kali Linux zu erfahren, empfiehlt es sich, die kostenlosen Videos auf Youtube anzusehen.

Folgende zwei Kanäle kann ich hierzu empfehlen (beide auf Englisch):

Schlusswort

Ich hoffe, ich konnte einige spannende Möglichkeiten von Kali Linux und praktische Anwendungsbeispiele vorstellen und verständlich erklären.

Falls Sie Ihre bestehende Webseite, API oder Mobile App einem «Penetration»-Test unterziehen möchten oder sonstige Fragen bezüglich Cyber Security haben, zögern Sie nicht, uns bei Edge5 zu kontaktieren.

Autor

Die E-Mail-Adresse wurde in die Zwischenablage kopiert